Sme/SeminarthemenWiSe11: Unterschied zwischen den Versionen

Sme (Diskussion | Beiträge) |

(kein Unterschied)

|

Aktuelle Version vom 12. Juli 2011, 13:04 Uhr

Inhaltsverzeichnis

- 1 Themenvorschläge für das Seminar "Verlässlichkeit im Energiesystem der Zukunft" WiSe 2011/2012

- 1.1 Themenvorschläge

- 1.1.1 (1) Einführung in Verlässlichkeit

- 1.1.2 (2) Grundlagen der Energiewirtschaft

- 1.1.3 (3) Verlässlichkeit im Stromnetz

- 1.1.4 (4) Digitale Signaturen und Zertifikate für eine sichere Kommunikation im Internet der Energie

- 1.1.5 (5) Aspekte der Sicherheit und Privatsphäre von Smart Metering

- 1.1.6 (6) Malicious Data Attacks on Power System

- 1.1.7 (7) SCADA-Systeme - Prozesstechnik auf dem Weg ins Internetzeitalter

- 1.1.8 (8) Stuxnet

- 1.1.9 (9) Speicherprogrammierbare Steuerung: IT auf unterster Ebene

- 1.1.10 (10) Sensornetzwerke - Grundlagen, Anwendung, Fehlererkennung und Angriffe

- 1.1.11 (11) System Monitoring and Performance Anomaly Detection

- 1.1.12 (12) Kurzfristige Lastprognose

- 1.1.13 (13) Einsatz von Elektromobilität für Lastausgleich und Netzdienstleistungen

- 1.1.14 (14) Model-Checking for Energy

- 1.1 Themenvorschläge

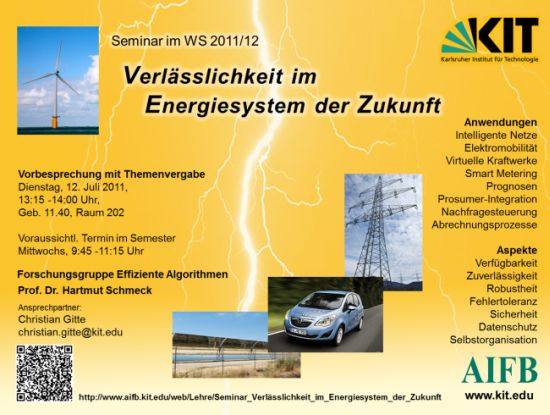

Themenvorschläge für das Seminar "Verlässlichkeit im Energiesystem der Zukunft" WiSe 2011/2012

Seminar-Beschreibung

Erneuerbare Energie und dezentrale Erzeuger sollen die Basis der veränderten Erzeugungsstruktur im künftigen deutschen Energiesystem bilden. Zentrale Großkraftwerke sollen zu großen Teilen durch diese neuen Erzeuger ersetzt werden. In einem solchen System wird die Anzahl der Erzeugungsanlagen stark steigen. Hinzu kommt die Volatilität der neuen Energieformen, welche ständige Prognosen und den Ausgleich von Abweichungen bedingt. Trotz steigender Komplexität muss jederzeit die Versorgungssicherheit des Energiesystems gewährleistet sein. Dies soll durch den Einsatz von moderner Informations- und Kommunikationstechnik erreicht werden. Für diese Systeme muss ein sehr hohes Maß an Verlässlichkeit realisiert werden. Dies schließt neue Konzepte wie z.B. virtuelle Kraftwerke, elektronische Zähler, Elektromobilität und Nachfragesteuerung mit ein, da sie als Integratoren der neuen Erzeuger fungieren sollen. Das Seminar wird sich zunächst mit allgemeinen Methoden zur Sicherung der Verlässlichkeit von Software befassen, um im zweiten Schritt auf praktische Anwendungen im Energiesystem der Zukunft einzugehen. Behandelt werden Aspekte der Verlässlichkeit in den Phasen Design und Erstellung, aber auch die typischen Fälle im neuen Anwendungsbereich Energie, wo besonders Anpassungsfähigkeit, Robustheit und Sicherheit zur Laufzeit im Mittelpunkt stehen werden.

Themenvorschläge

(1) Einführung in Verlässlichkeit

19.10.2011

Einführung in die Konzepte der Verlässlichkeit von Software, Abgrenzung der Begriffe Robustheit, Zuverlässigkeit, Fehlertolleranz, Verfügbarkeit

Literatur

- An Introduction To Computing System Dependability John C. Knight Department of Computer Science, University of Virginia Charlottesville, VA 22904-4740

- Dependability Metrics Advanced Lectures, Irene Eusgeld, Felix C. Freiling und Ralf Reussner, Lecture Notes in Computer Science Volume 4909, 2008

Ansprechpartner

Idee: sme / Betreuung: smo

(2) Grundlagen der Energiewirtschaft

26.10.2011

Die Elektrizitätsversorgung ist innerhalb der Energiewirtschaft Teil der Energieversorgung und beinhaltet die Erzeugung, den Transport und den Handel von Strom. Der Vortrag gibt als Grundlage für die weiteren Themen einen Überblick über die Glieder der Elektrizitätswertschöpfungskette sowie den aktuellen Stand politischer Rahmenbedingungen.

Literatur

- Panos Konstantin: Praxisbuch Energiewirtschaft. Springer 2009.

- eBIX, EFET and ENTSO-E, The Harmonised Electricity Market Role Model, 2009

Ansprechpartner

Idee: chi / Betreuung: cgi

(3) Verlässlichkeit im Stromnetz

02.11.2011

Der Anteil erneuerbarer Energien am Stromverbrauch soll bis 2020 auf mindestens 30% gesteigert werden. Dieser Wandel des Energiesystems stellt für das Stromnetz eine immer größere Herausforderung dar. Dezentrale Einspeisung überlastet beispielsweise durch die zunehmende Verbreitung von Photovoltaik-Anlagen Teile des Niederspannungsnetzes während der Peak-Zeiten. Darüber hinaus speist immer noch ein wesentlicher Teil der Anlagen nur einphasig ein und verursacht damit ein Ungleichgewicht im Stromnetz. Windkraftanlagen an der Nordsee produzieren Strom, der über weite Strecken in die energiehungrigen Gebiete Deutschlands transportiert werden muss. Hinzu kommt, dass die für die nächsten Jahre erwartete Anzahl von Elektrofahrzeugen durch unkoordinierte Ladevorgänge viele Bereiche des Stromnetzes überlasten wird. Dennoch bieten dezentrale Erzeuger und insbesondere auch rückspeisefähige Elektrofahrzeuge großes Potenzial, durch das Angebot von Systemdienstleistungen einen Beitrag für die Netzstabilität zu leisten. Die Seminararbeit soll einen Überblick über die aktuelle Situation im Stromnetz aufzeigen, Probleme identifizieren und Lösungen durch geschickte Integration intelligenter Komponenten beschreiben.

Literatur

- Ulrich Reiner, Thomas Leibfried, Florian Allerding, Hartmut Schmeck: Potenzial rückspeisefähiger Elektrofahrzeuge und steuerbarer Verbraucher im Verteilnetz unter Verwendung eines dezentralen Energiemanagementsystems, in ETG, Internationaler ETG-Kongress 2009 (ETG-FB 118), Seiten: 329-334, VDE, Berlin-Offenbach, September, 2009

- Adolf J. Schwab: Elektroenergiesysteme: Erzeugung, Transport, Übertragung und Verteilung elektrischer Energie, Springer-Verlag, 2009

- weitere folgen…

Ansprechpartner

Idee: sme,cgi / Betreuung: bbe

(4) Digitale Signaturen und Zertifikate für eine sichere Kommunikation im Internet der Energie

09.11.2011

Im „Internet der Energie“ findet eine Kommunikation statt zwischen unterschiedlichen Akteuren entlang der Wertschöpfungskette, wie beispielsweise Erzeugern, Messdienstleistern oder Verbrauchern. Die hierbei übertragenen Daten müssen auf Grund ihrer Sensibilität geheim gehalten werden. Gleichzeitig muss feststellbar sein, von wem die Daten erzeugt wurden und ob eine nachträgliche Veränderung stattfand.

In diesem Vortrag werden Grundlagen digitaler Signaturen und Zertifikate erläutert. Darauf aufbauend soll vorgestellt werden, wie damit die Vertraulichkeit, Integrität und Authentizität von übertragenen Daten in Smart Grids sichergestellt werden kann.

Literatur

- BDI: Internet der Energie - IKT für Energiemärkte der Zukunft. Die Energiewirtschaftauf dem Weg ins Internetzeitalter. Bundesverband der Deutschen Industrie e.V. 2008.

- S. Paine, M. Atreya, and B. Hammond: Digital Signatures. Mcgraw-Hill, 2002.

- A. R. Metke and R. L. Ekl: Security Technology for Smart Grid Networks. IEEE Transactions on Smart Grid, 1(1): 99-107, 2010.

Ansprechpartner

Idee: chi / Betreuung: fal

(5) Aspekte der Sicherheit und Privatsphäre von Smart Metering

23.11.2011

Eine der wichtigsten Komponenten von Smart Grids sind intelligente Stromzähler. Im Gegensatz zu den klassischen analogen Zählern erfassen sie den Stromverbrauch elektronisch und senden die Verbrauchsdaten selbständig an Versorgungsunternehmen. Neben ihrem Nutzen birgt diese Infrastruktur jedoch neue Gefahren. Zum einen muss die Authentizität und Integrität von Messdaten gewährleistet werden. Zum anderen ist der Schutz der Privatsphäre von starker Bedeutung. Es besteht das Risiko, dass der Kunde zum „gläsernen Kunden“ wird. Die Erfassung und missbräuchliche Auswertung seiner Verbrauchsdaten gestattet weitreichende Rückschlüsse auf seine Lebensgewohnheiten.

Die Einführung von elektronischen Stromzählern in Europa verfolgt verschiedene Ziele. Italien nutzt die neuen Zähler z.B. um Stromdiebstahl einzudämmen. Deutschland möchte gezielt Verbrauch (Lasten) verschieben, um erneuerbare Energie besser zu integrieren. Allgemein sollen Smart Meter zu mehr Transparenz der Energiekosten beim Endverbraucher führen und so den Energieverbrauch reduzieren. Im Rahmen des Vortrags werden zunächst ausführlich die Schwachstellen der Sicherheit von Advanced Metering Infrastructures (AMI) und potenzielle Angriffsszenarien beschrieben. Dazu gehört beispielsweise eine spezifische Bedrohung für Erzeuger und Verbraucher: Energiediebstahl. Neuere Studien zeigen, dass die derzeitigen digitalen Strommessgeräte nicht nur Smart Metering ermöglichen, sondern auch Smart Stealing von Elektrizität. Schließlich wird ein Überblick gegeben über Möglichkeiten, detaillierte Informationen aus Lastmessungen zu extrahieren (Non-intrusive Appliance Load Monitoring), sowie Ansätze zum Schutz der Privatsphäre.

- Was ist ein Smart Meter/Elektronischer Zähler? (max. 1 Folie!)

- Warum werden Smart Meter benötigt? (max. 1 Folie!)

- Welche Probleme bringen dynamische Stromtarife und schnellwechselnde Kunden pro Zählpunkt (Bereich E-Mobility)?

- Wie kann Verschlüsselung/Signierung helfen?

- Welche Architekturansätze für sichere Smart Meter gibt es?

- Welche kritischen Bestandteile hat eine Smart Meter Infrastruktur?

- Welche Angriffsszenarien gibt es und wie sehen dbzgl. Schutzmechanismen aus?

Literatur

- C. Efthymiou and G. Kalogridis: Smart Grid Privacy via Anonymization of Smart Metering Data. First IEEE International Conference on Smart Grid Communications (SmartGridComm), Gaithersburg, MD, 2010.

- Datenschutz im Smart Grid und in der Elektromobilität, Oliver Raabe, Mieke Lorenz, Frank Pallas, Eva Weis, Technical Report, KIT, Karlsruhe, 2011

- Protection Profile for the Gateway of a Smart Metering System (Gateway PP) v1.0.1 Draft, Dr. Helge Kreutzmann (BSI), Nils Tekampe and Arnold Abromeit (TÜV Informationstechnik GmbH), BSI, Bonn, 19.05.2011

Ansprechpartner

Idee: chi,cgi / Betreuung: chi

(6) Malicious Data Attacks on Power System

30.11.2011

Versorgungssicherheit ist neben Ökonomie und Ökologie eines der zentralen Ziele im energiewirtschaftlichen Dreieck. Um diese Sicherheit zu gewährleisten ist der fehlerfreie Betrieb von Kraftwerken und Netzen unumgänglich. Die Schäden von großflächigen, langanhaltenden Stromausfällen für eine Volkswirtschaft sind immens. Terroristische oder kriminelle Angriffe auf die kritische Infrastruktur müssen mit einem Höchstmaß an Sorgfalt während des Systemdesigns uns -betriebes ausgeschlossen werden. Dies schließt auch Angriff auf Ebene der IKT ein, wo verfälschte Daten zu fehlerhafter Steuerung führen können und in Folge dessen Energiesysteme ausfallen können. Die SCADA-Systeme sind hierzu bereits mit so genannter Bad Data Detection ausgestattet, welche hilft fehlerhafte Messstellen und Sensoren zu erkennen. In modernen IKT-geprägten Netzen müssen jedoch auch Angriffe über Malicious Data erkannt werden. Diese Art der Erkennung ist ungleich schwieriger, da hier nur sehr kleine Abweichungen einzelner Datensätze in Summe zum falschen Vorhersagen und Steuerungen führen können.

- Zeigen Sie welche Angriffsszenarien auf Netze, Kraftwerke und Backend-Systeme (Handel, Abrechnung) durch Malicious Data denkbar sind

- Welche real durchgeführten Angriffe sind bekannt?

- Welche Erkennungsmethoden gibt es?

- Welche Parallelen zu anderen Anwendungsfeldern des Data Mining gibt es?

Literatur

- On Malicious Data Attacks on Power System State Estimation, Oliver Kosut, Liyan Jia, Robert J. Thomas, and Lang Tong School of Electrical and Computer Engineering Cornell University, Ithaca, NY 14853, 2010

- MALICIOUS DATA ATTACK ON REAL-TIME ELECTRICITY MARKET, Liyan Jia, Robert J. Thomas, and Lang Tong, School of Electrical and Computer Engineering Cornell University, Ithaca, NY 14850, 2011

- Malicious Data Attacks on Smart Grid State Estimation: Attack Strategies and Countermeasures Oliver Kosut, Liyan Jia, Robert J. Thomas, and Lang Tong School of Electrical and Computer Engineering Cornell University, Ithaca, NY 14853, 2010

Ansprechpartner

Idee: cgi / Betreuung: psh

(7) SCADA-Systeme - Prozesstechnik auf dem Weg ins Internetzeitalter

07.12.2011

Sie sind die Eckpfeiler vieler großtechnischer Systeme und auch im Energiesysteem spielen sie eine zentrale Rolle - die SCADA-Systeme. Einst als Insellösungen entworfen, sehen sich SCADA-System heute den Bedrohungen aus zunehmender Vernetzung und Cyber-Kriminalität ausgesetzt.

- Was ist ein SCADA-System? (max. 3 Folien!)

- Wie sehen Angriffsszenarien für SCADA-Systeme aus?

- Welche Unterschiede bestehen zwischen älteren und modernen SCADA-Systemen?

- Welche Sicherheitsmechanismen kommen zum Einsatz?

Literatur

- Supervisory Control and Data Acquisition SCADA SECURITY – ADVICEFOR CEOs, IT Security Expert Advisory Group (ITSEAG) on SCADA security, Department of Communications Information Technology and the Arts Australia, 2005

- Security issues in SCADA networks, Vinay M. Igure, Sean A. Laughter, Ronald D. Williams, computers & security 25 p. 498 – 506, 2006

- Security Aspects of SCADA and Corporate Network Interconnection: An Overview Paulo S. Motta Pires Luiz Affonso H.G. Oliveira, Departamento de Engenharia de Computa¸c˜ao e Automa¸c˜ao Universidade Federal do Rio Grande do Norte, 2006

Ansprechpartner

Idee: cgi, sme / Betreuung: cgi

(8) Stuxnet

14.12.2011

Erklären Sie wie Stuxnet funktioniert und zeigen Sie auf was in Zukunft getan werden kann um derartige Angriffe zu vermeiden.

Literatur

- Ausführliche Literaturverweise auf http://de.wikipedia.org/wiki/Stuxnet

Ansprechpartner

Idee: cgi, sme / Betreuung: kba

(9) Speicherprogrammierbare Steuerung: IT auf unterster Ebene

21.12.2011

Speicherprogrammierbare Steuerung (SPS), englisch Programmable Logic Controller (PLC), sind die Grundlage für viele Systeme in der Automatisierungstechnik. Auch im Energiebereich finden sie Anwendung, z.B. in Ortsnetzstationen als Teil des Netzes, in Kraftwerken (in SCADA und dezentralen Erzeugern) und in Smart Homes. Auch der Automobilbereich nutzt eine Vielzahl von PLC in modernen Fahrzeugen, daher werden auch Elektrofahrzeuge als Teil des künftigen Energiesystemes. Durch ihre starke Verbreitung stellen PLCs aber auch mögliche Angriffspunkte auf die Energiesysteme dar.

- Was sind PLCs? (max. 3 Folien)

- Wo werden diese eingesetzt?

- Welche Einsatzgebiete gibt es im Umfeld von Energiesystemem?

- Welche Architekturen gab/gibt es?

- Wie ist Sicherheit und Datenschutz adressiert?

- Welche Angriffsszenarien gibt es?

- Welche Vorkehrungen gegen Angriffe auf PLCs sind Stand der Technik

bzw. in der Entwicklung?

Literatur

- IT Security for Industrial Control Systems: Joe Falco, Keith Stouffer, Albert Wavering, Frederick Proctor, Intelligent Systems Division - National Institute of Standards and Technology (NIST) Gaithersburg, MD, 2002

- Automatisieren mit SPS : Theorie und Praxis ; Günter Wellenreuther ; Dieter Zastrow. - 4., überarb. u. erw. Aufl.,Vieweg + Teubner, 2009

- http://de.wikipedia.org/wiki/EN_61131 (Norm DIN EN 61131 über Perinorm-Datenbank verfügbar)

- Sichere Steuerungs- und Schutzsysteme : SPS in Chemie und Umwelttechnik / Peter Zender (Hrsg.) Berlin ; Offenbach : vde-Verl., 1994

- http://www.computer-automation.de/managementebene/software-fuer-produktion/fachwissen/article/73508/0/Zum_Stand_der_Technologieplattform_von_KW-Software_und_Innominate/

Ansprechpartner

Idee: nfr,cgi / Betreuung: nfr

(10) Sensornetzwerke - Grundlagen, Anwendung, Fehlererkennung und Angriffe

11.01.2012

Sensornetzwerke finden in vielen Bereichen Einsatz, auch im Energiesystem. Hier können Sie helfen Kraftwerke, Stromnetze, technische Anlagen oder auch Smart Homes zu überwachen. Ein wichtiger Aspekt der zusammengetragenen Sensordaten ist die Erkennung von Fehlern (Bad Data). Klassisch wird zwischen systemischen und zufälligen Fehlern unterschieden.

- Was sind Sensornetzwerke (kompakt, max. 2 Folien)?

- Welche Anwendungsgebiete im Energiebereich gibt es oder wird es geben?

- Welche Fehler können auftreten?

- Welche Folgen haben Fehler und falsche Daten?

- Wie können fehlerhafte Daten und defekte Sensoren erkannt werden?

- Wie sehen typische Angriffsszenarien auf Sensornetzwerke aus?

- Welche Ziele verfolgen die Angreifer?

Das Material aus den Bereichen Messtechnik und Nachrichtentechnik ist umfangreich. Sie sollen das Thema primär Ihren Kommilitonen erklären, verlieren Sie also nicht den Überblick.

Literatur

- Heyne, Georg: „Elektronische Messtechnik: eine Einführung für angehende Wissenschaftler“, Oldenbourg, 1999

- van der Horn, G.; Huijsing, J.: „Integrated Smart Sensors – Design and Calibration“, Kluwer Academic Publishers, Dordrecht, 1998

- Hoffmann, J: „Handbuch der Messtechnik“, Hanser, München, 1999

- Swanson, D.: „Signal Processing for Intelligent Sensor Systems“, Marcel Dekker Inc., New York, 2000

- Menz, W., Mohr, J., Paul, O.: „Mikrosystemtechnik für Ingenieure“, Wiley-VCH, 3. Auflage, 2005

- Mukhopadhyay, S. C.: „Smart sensors and sensing technology”, Springer, Berlin, 2008

- Fatikow, Rembold: Microsystem Technology and Microrobotics. Springer 1997

- http://www.itiv.kit.edu/60_1101.php

- http://www.teco.edu/

- http://www.teco.edu/research/projects/SenseCast/index.html

Ansprechpartner

Idee: fpf,cgi / Betreuung: fpf

(11) System Monitoring and Performance Anomaly Detection

18.01.2012

Viele IT-Anwendungen basieren auf dem Einsatz komplexer Hardware- oder Softwarearchitekturen, deren Zuverlässigkeit von entscheidender Bedeutung ist. Oft sind derartige Systeme schwer zu überwachen und Indikatoren für mögliche Fehler oder Engpässe sind nicht intuitiv ersichtlich. Fehler werden meist erst an bestimmten Parameterkonstellationen sichtbar, welche abhängig von der Architektur des Systems und dessen Nutzung immer wieder unterschiedlich sein können. Um trotz dieser Komplexität Aussagen über den Zustand eines Systems treffen zu können, werden neben statistischen Ansätzen vielmals Machine Learning Verfahren eingesetzt. Diese Seminararbeit soll einen Einblick in verschiedene Verfahren zur Überwachung und Fehlererkennung komplexer Systeme geben. Hierbei sollten unterschiedliche Machine Learning, sowie statistische Verfahren vorgestellt und verglichen werden. Weiterhin geht es darum Anwendungsszenarien im Energiesystem zu identifizieren.

Für welche Systeme im Energiebereich ist eine derartige Überwachung sinnvoll oder notwendig und warum? Welche Verfahren gibt es Performanceeinbrüche oder Fehler zu erkennen? Wie sind sie gegeneinander zu bewerten? (Vorteile / Nachteile)

Literatur

- Z. Hameed, Y. S. Hong, Y. M. Cho, S. H. Ahn, C. K. Song: “Condition monitoring and fault detection of wind turbines and related algorithms: A review”, Renewable and Sustainable Energy Reviews, Volume 13 Issue 1, 2009

- M. A. Munawar, M. Jiang, P. A. S. Ward: „Monitoring multi-tier clustered systems with invariant metric relationships”, Proceedings of the 2008 international workshop on software engineering for adaptive and self-managing systems (SEAMS 08), 2008

Ansprechpartner

Idee: sme / Betreuung: sme

(12) Kurzfristige Lastprognose

25.01.2012

Kurzfristige Lastprognosen liefern Vorhersagen des Strombedarfs für wenige Stunden bis Tage im Voraus. Sie sind notwendig, um die Energiemengen, die erzeugt oder eingekauft werden müssen, abzuschätzen. Darüber hinaus spielen Sie eine wichtige Rolle beim Lastmanagement, welches eingesetzt wird, um einen effizienten und verlässlichen Betrieb von Smart Grids, die große Mengen fluktuierender Einspeisung verkraften müssen, zu gewährleisten. Damit haben Lastprognosen einen direkten Einfluss auf die Kosten von Energieversorgern sowie die Verlässlichkeit des Energiesystems.

Der Vortrag gibt einen Überblick über Verfahren zur kurzfristigen Lastprognose und stellt mindestens eines davon detaillierter vor.

Literatur

- E. A. Feinberg and D. Genethliou: Load Forecasting. Applied Mathematics for Restructured Electric Power Systems: Optimization, Control, and Computational Intelligence, Springer, 2005.

- Christoph Höft: Bewertung von Verfahren zur Prognose der elektrischen Last – eine empirische Analyse. Diplomarbeit, TU Dresden, 2004.

Ansprechpartner

Idee: chi / Betreuung: mwu

(13) Einsatz von Elektromobilität für Lastausgleich und Netzdienstleistungen

01.02.2012

Die Potentiale, die sich aus den Zielsetzungen des "Nationalen Entwicklungsplan Elektromobilität" ergeben, eröffnen ein breites Anwendungsfeld für mobile Speichertechnologien. Eine intelligente Integration von Elektromobilität in ein Energiemanagementsystem, in dem die Batterien der Fahrzeuge eine wertvolle Komponente in einem bestehenden Smart Grid übernehmen, ist eine der Voraussetzungen für eine nachhaltige Transformation der Energieversorgungssysteme. Die Bundesregierung gibt mit ihrer Maßgabe von 1 Millionen Elektrofahrzeugen die notwendige politische Verbindlichkeit, um Entwicklungen den erforderlichen Rückenwind zu geben und Deutschland als Leitmarkt für Elektromobilität zu etablieren. Der Batteriespeicher eines Elektrofahrzeugs kann bspw. als flexibel zuschaltbarer Verbraucher überschüssige regenerative Energie in Niedriglastzeiten aufnehmen und diese unter Umständen zu Hochlastzeiten wieder ins Energienetz zurückspeisen, um externe Lastspitzen zu reduzieren. Des Weiteren sind sie auch für den Einsatz von Systemdienstleistungen geeignet, um bspw. zur Netzstabilität oder Blindleistungskompensation beizutragen.

In diesem Vortrag sollen zunächst die möglichen Einsatzpotentiale von Elektrofahrzeugen in einem Smart Grid aufgezeigt werden und die (rechtlichen wie technischen) Rahmenbedingungen erläutert werden, die für evtl. Dienstleistungen wie bspw. Lastausgleich oder Regelenergieabruf im Energiesystem der Zukunft vonnöten sind. Ein Streifzug durch die aktuellen Anstrengungen in der Forschungslandschaft, wie bspw. das am KIT durchgeführte Forschungsprojekt MeRegioMobil oder andere Modellregionen der "IKT für Elektromobilität"-Initiative, soll einen Eindruck der potentiell mittel- bis langfristig realisierbaren Lösungen aufzeigen.

Literatur

- Reiner Korthauer: Handbuch der Elektromobilität. EW Medien und Kongresse GmbH, 2. Ausgabe 2011

- Nationaler Entwicklungsplan Elektromobilität. Die Bundesregierung, August 2009

- IKT für Elektromobilität: http://www.ikt-em.de/de/modellregionen.php

Ansprechpartner

Idee: mmu / Betreuung: mmu

(14) Model-Checking for Energy

08.02.2012

Als Model-Checking (oder "Modellprüfung") wird ein Verfahren zur vollautomatischen Verifikation von Systemen, die als formales Modell vorliegen, gegen eine formale Spezifikation bezeichnet. Dabei können bestimmte semantische Eigenschaften der Systeme nachgewiesen werden, wie die Abwesenheit einer Klasse von Fehlern. Seit ihrer Einführung in den 80er Jahren wurden Model-Checker für viele verschiedene Arten von Systemen entwickelt, deren Einsatzbereiche von der Verifikation von Hardware bis zur Untersuchung von Programmen in höheren Programmiersprachen wie Java reichen. Ein Model-Checker kann, im Gegensatz zu bloßen Testverfahren, formal beweisen, dass ein System fehlerfrei ist.

Im Vortrag soll Model-Checking als Verfahren für den Nachweis semantischer Eigenschaften (insbesondere der Abwesenheit von Fehlern) von Informationssystemen vorgestellt werden. Dabei soll auf die Vor- und Nachteile (bspw. "state explosion problem") sowie die Einsetzbarkeit von Model-Checking sowohl beim Hardware-Entwurf als auch bei der Software-Programmierung eingegangen werden. Darüber hinaus soll aufgezeigt werden, wie Model-Checking in Energiesystemen der Zukunft dazu dienen kann, diese verlässlicher zu machen."

Literatur

- Markus Müller-Olm, David Schmidt, Bernhard Stefen. Model-Checking. A Tutorial Introduction. Springer LNCS, Volume 1694, 1999, p 848f

- Edmund M. Clarke. The Birth of Model Checking. Springer-Verlag. Berlin Heidelberg. 2008

- WILLEM VISSER, KLAUS HAVELUND, and GUILLAUME BRAT. Model Checking Programs. Automated Software Engineering, 10, 203–232, 2003

- Haiping Xu1, Christopher K. Bates1, and Sol M. Shatz2. Real-Time Model Checking for Shill Detection in Live Online Auctions. Int’l Conf. Software Eng. Research and Practice 2009.

- Christel Baier and Joost-Pieter Katoen. Principles of Model Checking, MIT Press 2008.

- http://babelfish.arc.nasa.gov/trac/jpf

Ansprechpartner

Idee: lko / Betreuung: lko

TO BE DONE:

- Seminartermine: 14 Termine exl. Dagstuhl und Weihnachtsferien

WS 2011/2012: 17.10.2011 – 12.02.2012

- Anmelde-Listen für Interessierte

- PowerPoint-Präsi für Vorbesprechung

Getrichen:

Dezentrale Steuerung und Selbstorganisation im Energiesystem 18.01.2012

Die immer größer werden Komplexität von Systemen macht diese immer weniger beherrschbar. Dies gilt auch für den Energiebereich. Neue Denkansätze sind gefragt. Ein moderner Ansatz zur Gestaltung von Systemen ist die Selbstorganisation. Weiterführende Ansätze finden sich im Organic Computing. Das KIT untersucht wie Organic Computing helfen kann die Energiesysteme der Zukunft beherrschbar und damit auch verlässlich zu gestalten.

- Was ist Selbstorganisation? (Literatur OC-Vorlesung)

- Was ist OC? (OC-Paper von Prof. Schmeck)

- Wie kann durch Selbstorganisation die Verlässlichkeit von Systemen erhöht werden?

- Wie kann Selbstorganisation im Energiebereich eingesetzt werden? (Diss von Andreas)

- Warum ist OC besonders für Energiesysteme geeignet?

- Welche Forschungsansätze gibt es? (Papers von Florian und Birger)

Literatur

- J. Branke et al. Organic Computing - Addressing complexity by controlled self-organization. In T. Margaria et al., editors, Proceedings of the 2nd International Symposium on Leveraging Applications of Formal Methods, Verification and Validation (ISoLA 2006), pages 185-191. IEEE, 2006.

- H. Schmeck et al. Adaptivity and self-organization in organic computing systems. ACM Transactions on Autonomous and Adaptive Systems, 5(3):1-32, 2010.

- A. Kamper. Dezentrales Lastmanagement zum Ausgleich kurzfristiger Abweichungen im Stromnetz. Dissertation. 2010

- F. Allerding et al. Integration intelligenter Steuerungskomponenten in reale smart-home-Umgebungen. In GI-Jahrestagung 2010, pages 455-60, 2010.

- B. Becker et al. Decentralized energy-management to control smart-home architectures. In Proceedings of the 23rd International Conference on Architecture of Computing Systems (ARCS 2010), volume 5974 of LNCS, pages 150-161, Springer, 2010

Ansprechpartner

Idee: sme,cgi / Betreuung: smo